Assalamualaikum Wr Wb

pye kabare ?

hahha :D

Lama ga nulis blog :D sekedar ingin nulis mengenai SDN Hackathon 2015 bulan agustus kemarin , agak telat juga sih nulis nya :P tapi gpp lah :D

Apa sih SDN Hackathon itu ? Menurut Wikipedia :

A hackathon, also known as a hack day, hackfest or codefest, is an event in which computer programmers and others involved in software development and hardware development, including graphic designers, interface designers and project managers, collaborate intensively on software projects (Wikipedia).

Software-defined networking (SDN) is an approach to computer networking that allows network administrators to manage network services through abstraction of higher-level functionality. This is done by decoupling the system that makes decisions about where traffic is sent (the control plane) from the underlying systems that forward traffic to the selected destination (the data plane). The inventors and vendors of these systems claim that this simplifies networking. (Wikipedia)

Jadi SDN Hackathon yang saya ikutin waktu itu adalah Hack Marathon untuk membuat solusi SDN yang diadakan oleh PT Jadwat Teknologi Indonesia (read: Project Garuda 2015)

Awalnya tahu acara ini lihat dari facebook nya pak Himawan Nugroho dan nyoba baca persyaratan dan kirim email mengenai skill set nya.

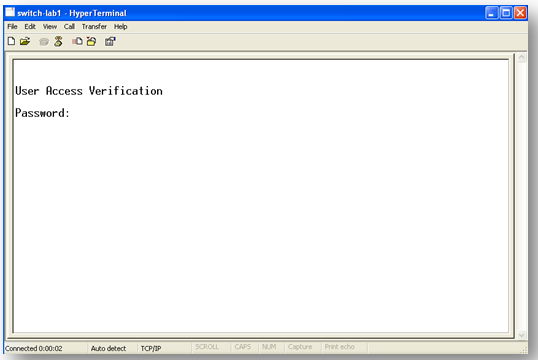

di hari pertama ane ikut workshop mengenai SDN di isi langsung oleh tim Jawdat dan Pak Himawan

Dan applikasi yang kami buat namanya "holybutton", hanya sekali klik untuk automasi semua nya. create vm di openstack, generate key pair, security group, floating ip public dan terakhir push konfigurasi (advertise new subnet into ospf routing protocol, ACL Allow Ping HTTP dan Konfigurasi QOS) ke 3 router cisco agar end to end server bisa terkoneksi.

dan setelah semua group presentasi tibalah waktu penilaian , jreng jreeng ...

and we dit it .....

Read More...

pye kabare ?

hahha :D

Lama ga nulis blog :D sekedar ingin nulis mengenai SDN Hackathon 2015 bulan agustus kemarin , agak telat juga sih nulis nya :P tapi gpp lah :D

Apa sih SDN Hackathon itu ? Menurut Wikipedia :

A hackathon, also known as a hack day, hackfest or codefest, is an event in which computer programmers and others involved in software development and hardware development, including graphic designers, interface designers and project managers, collaborate intensively on software projects (Wikipedia).

Software-defined networking (SDN) is an approach to computer networking that allows network administrators to manage network services through abstraction of higher-level functionality. This is done by decoupling the system that makes decisions about where traffic is sent (the control plane) from the underlying systems that forward traffic to the selected destination (the data plane). The inventors and vendors of these systems claim that this simplifies networking. (Wikipedia)

Jadi SDN Hackathon yang saya ikutin waktu itu adalah Hack Marathon untuk membuat solusi SDN yang diadakan oleh PT Jadwat Teknologi Indonesia (read: Project Garuda 2015)

Awalnya tahu acara ini lihat dari facebook nya pak Himawan Nugroho dan nyoba baca persyaratan dan kirim email mengenai skill set nya.

di hari pertama ane ikut workshop mengenai SDN di isi langsung oleh tim Jawdat dan Pak Himawan

dan tibalah di hari H berkumpul dalam satu Tim, oiya tim ane dari berbagai daerah ada dari semarang , bandung dan bali dari universitas yang berbeda-beda juga,

Ada mas haidlir , mas oka dan mas ghofar terkumpul dalam group 1 dan pembagiannya :

Haidlir bagian coding python, Oka bagian devops, Abdul Gofar bagian web app, dan saya openstack & network

Untuk case sebagai berikut :

setelah 30 jam berlalu Alhamdulilah dari 3 case tadi untuk base case kami bisa menyelesaikan semua walaupun dengan beberapa hambatan, untuk advance case kami menyelesaikan di bagian Devops (Configure HTTP Services pakai ansible) dan berhasil dengan cara copy paket thttpd untuk install service web server nya menggunakan ansible dan untuk creativity case nya kita berhasil membuat Service monitoring mengggunakan python.

Tiba lah di hari berikutnya di sore hari untuk presentasi :

dan setelah semua group presentasi tibalah waktu penilaian , jreng jreeng ...

and we dit it .....

Alhamdulilah kami group 1 bisa jadi juara 1 di SDN Hackathon 2015 :D

alhamdulilah dari acara SDN Hackathon ini ane pribadi bisa ambil banyak pengalaman, ilmu baru , teman baru. sepulang dari acara ini semakin penasaran dengan materi SDN dan terus belajar buat mengenai teknologi SDN biar bisa bersaing di global market aamiiin hehe

sekian

Wassalamualaikum

sekian

Wassalamualaikum